2016 war das Jahr der Ransomware und DDos-Angriffe. Diese häuften sich gerade gegen Ende des Jahres und erreichten laut einer aktuellen Studie mit über 400 Attacken pro Tag im vierten Quartal 2016 einen neuen Rekordwert.

Zu dieser ungeheuerlichen Frequenz kommt die zunehmende Raffinesse der Angriffe in Methodik, Machart und Volumen.

Die große Besonderheit an den neuesten Entwicklungen: Attacken gehen von riesigen Botnetzen – sprich vernetzten alltäglichen Geräten, wie Routern, Überwachungskameras, digitalen Videorekordern, Heizungsthermostaten oder Kaffeemaschinen aus. Das Internet der Dinge (IoT = Internet of Things) birgt ein riesiges Potential, denn tagtäglich kommen neue Geräte hinzu, die kaum gegen Hackerangriffe gesichert sind und sich daher leicht von außen infizieren und missbrauchen lassen, ohne dass es die Besitzer überhaupt merken.

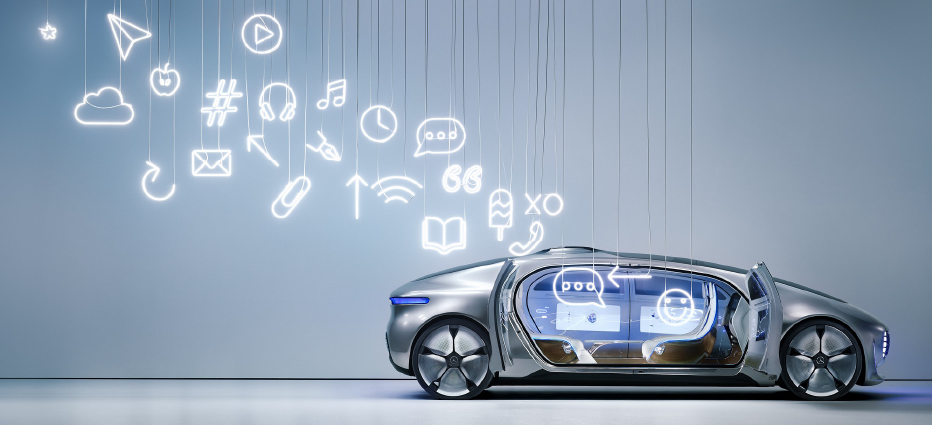

Vernetzte Autos als Angriffspunkt

Doch den vernetzten Dingen droht nicht nur der Missbrauch, sie sind weiter auch anfällig, Opfer von Cyberattacken zu werden. Ein Beispiel hierfür sind Hacks vernetzter Automobile, die in der Vergangenheit bereits Chrysler und Tesla betrafen. Zahlreiche Fahrzeug-Komponenten stammen aus den 80er Jahren wie z. B. CAN Busse, ECU sowie OBD-II und sind nur unzureichend gegen die heutigen Angriffsmethoden der Cyberkriminellen abgesichert. Vernetzte Autos verfügen über zahlreiche sensible Stellen: So ist es Hackern ein mehr oder weniger leichtes Spiel unbefugt über ein gehacktes Handy auf das Fahrzeug zuzugreifen. Auch die mangelnde Verschlüsselung bei Updates oder OBD Aftermarket Devices stellt ein Einfallstor für Angreifer dar. Noch sind diese Angriffe Einzelfälle, aber sobald die Cyberkriminellen Geld damit verdienen können, beispielsweise durch das Einschleusen von Ransomware, wird hier sicherlich ein Anstieg zu verzeichnen sein – doch solange sollten Auto- und Zubehörhersteller in keinem Fall warten.

Die kriminelle Cloud

Mittlerweile ist Cloud Computing in aller Munde und wird großflächig eingesetzt. Auch Hacker und Botnetz-Betreiber und zukünftig auch „Carjacker“ nutzen heutzutage die Vorzüge der Cloud, denn sie bietet vielfältige Möglichkeiten, die kriminellen Machenschaften zu beschleunigen und gleichzeitig zu verdecken. Genau wie in jeder anderen Organisation auch, gibt es in kriminellen Organisationen verschiedene Rollen, die zusammenspielen, um erfolgreiche Attacken durchzuführen:

Der Administrator einer kriminellen Institution setzt eine Cloud-Umgebung auf und verwaltet diese, um die Spuren der Cybergang zu verwischen. Ein Programmierer oder Entwickler arbeitet daran, neue Malware maßgeschneidert für Sicherheitslücken und Schwachstellen herkömmlicher Systeme zu erstellen. Anschließend wird die Schadsoftware über Spam, Downloads oder Drive-by-Infektion verbreitet. Die Kontrollzentrale des Botnetzes verwaltet infizierte Geräte und nutzt diese für weitere Maßnahmen. Der Bot-Herder schließlich steuert und koordiniert eine große Anzahl von infizierten Computern und nutzt sie zur Infizierung weiterer Geräte, um einen Advanced Persistent Threat zu verschleiern, oder um eine DDoS-Attacke durchzuführen. All diese Rollen bewegen sich in einem virtuellen Raum, der kriminellen Cloud. Die Kommunikation der verschiedenen Verantwortlichen innerhalb der Cybergang funktioniert über das Domain Name System. Über das DNS erreichen die Cyberkriminellen ihre Opfer und infizieren diese, daneben werden auch neue Angriffsziele über das DNS identifiziert.

Angriffe über das Domain Name System (DNS)

DDoS-Angriffe können mithilfe der unternehmenseigenen DNS-Infrastruktur stattfinden – und sind im Prinzip recht einfach umzusetzen. So versenden Angreifer Anfragen an Name-Server im Internet, die wiederum Antworten zurücksenden. Dafür verwenden sie selbstverständlich nicht ihre eigene IP-Adresse, sondern die ihres Ziels. Da DNS-Anfragen verbindungslos über UDP (User Datagram Protocol) gesendet werden, sind sie sehr leicht zu fälschen. Bildlich gesprochen: Den Absender einer DNS-Anfrage zu verschleiern, ist ebenso einfach, wie einen falschen Absender auf eine Postkarte zu schreiben. Diese Vorgehensweise lohnt sich allerdings kaum, wenn lediglich eine einzelne Anfrage verschickt wird – denn das würde noch lange nicht ausreichen, um ein Ziel tatsächlich zu überlasten. Möchte der Angreifer wirklich großen Schaden anrichten, muss er sein Sendevolumen vergrößern, damit auch ein entsprechend großes Antwortvolumen zurückkommt. Dieses Antwortvolumen kann man mit Hilfe von Amplifizierung noch erheblich erhöhen. Das DNS ist von Natur aus speziell über Amplifizierung angreifbar. So können ohnehin massive Attacken mit Hilfe einer DNS Amplification noch um ein Vielfaches größer ausfallen.

Schutz vor DDoS-Attacken

Um sich vor DDoS-Attacken zu schützen, ist ein besonderer Schutz der externen autoritativen Name-Server, beispielsweise durch Hardware-Appliances vonnöten. DoS-Angriffe werden von einem speziellen Chipset gefiltert und verworfen und nur die gutartigen Anfragen kommen bis zur CPU durch und können beantwortet werden. Gegen Angriff aus einem Botnetz sollte man auf eine Kombination aus einem externen DNS-Provider und einer gehärteten Appliance setzen (Diversifikation). Jede Art der Kommunikation verwendet heute Domain-Namen. Somit wird DNS zu einem Kontrollpunkt, der entscheiden muss, ob es sich um eine gutartige oder bösartige Anfrage handelt. Mit Hilfe von DNS Response Policy Zones (RPZ) und Threat Intelligence Feeds kann der Datenfluss über das DNS kontrolliert werden, da diese festlegen, welche Domain-Namen nicht aufgelöst werden sollen. Der ActiveTrust Feed umfasst eine Datenbank von aktuell über 4.5 Millionen bekannten bösartigen Domain-Namen. Dies ermöglicht es Unternehmen Malware frühzeitig zu identifizieren und in Quarantäne zu nehmen.

Die Absicherung der unsicheren Dinge und im Speziellen der vernetzten Automobile ist eine große Baustelle der IT-Sicherheit in den kommenden Jahren. Die Unternehmen der IoT- und Automotive-Branche müssen sich Partner aus dem IT-Security-Bereich suchen und eng zusammenarbeiten, um sämtliche Sicherheitslücken vorherzusehen und zu beheben.

Autorin: Dr. Claudia Johnson, Senior Security, Specialist Infoblox, EMEA, www.infoblox.com